Let's Encrypt作为一个公共且免费SSL的项目逐渐被广大用户传播和使用,是由Mozilla、Cisco、Akamai、IdenTrust、EFF等组织人员发起,主要的目的也是为了推进网站从HTTP向HTTPS过度的进程,目前已经有越来越多的商家加入和赞助支持。

Let's Encrypt免费SSL证书的出现,也会对传统提供付费SSL证书服务的商家有不小的打击。到目前为止,Let's Encrypt获得IdenTrust交叉签名,这就是说可以应用且支持包括FireFox、Chrome在内的主流浏览器的兼容和支持,虽然目前是公测阶段,但是也有不少的用户在自有网站项目中正式使用起来。

在今年黑色星期五的时候,Namecheap各种促销活动中也包括年费0.88美元的SSL证书,当时老左也有购买了2个备用学习和适当的放到一些网站中看看效果(据说英文网站谷歌会很喜欢),当时冷雨同学就建议到时候直接使用Let's Encrypt免费SSL,毕竟有很多大公司支持的,比一些小公司提供的免费SSL证书靠谱很多。

虽然目前Let's Encrypt免费SSL证书默认是90天有效期,但是我们也可以到期自动续约,不影响我们的尝试和使用,为了考虑到文章的真实性和以后的实战性,老左准备利用一些时间分篇幅的展现在应用Let's Encrypt证书的过程,这篇文章分享申请的方法教程

第一、安装Let's Encrypt前的准备工作

根据官方的要求,我们在VPS、服务器上部署Let's Encrypt免费SSL证书之前,需要系统支持Python2.7以上版本以及支持GIT工具。

第二、快速获取Let's Encrypt免费SSL证书

在之前的博文中老左也分享过几篇关于SSL部署的过程,我自己也搞的晕乎晕乎的,获取证书和布局还是比较复杂的,Let's Encrypt肯定是考虑到推广HTTPS的普及型会让用户简单的获取和部署SSL证书,所以可以采用下面简单的一键部署获取证书。

PS:在获取某个站点证书文件的时候,我们需要在安装PYTHON2.7以及GIT,更需要将域名解析到当前VPS主机IP中。

git clone https://github.com/letsencrypt/letsencrypt

cd letsencrypt

./letsencrypt-auto certonly --standalone --email admin@p2hp.com -d p2hp.com -d www.p2hp.com

最新申请证书泛域名,看这里

https://github.com/w3yyb/certbot-letencrypt-wildcardcertificates-alydns-au

最新:用此命令

./certbot-auto certonly -d p2hp.com -d *.p2hp.com --manual --preferred-challenges dns --manual-auth-hook "/opt/certbot-letencrypt-wildcardcertificates-alydns-au/au.sh php aly add" --manual-cleanup-hook "/opt/certbot-letencrypt-wildcardcertificates-alydns-au/au.sh php aly clean"

多个 -d 代表一次性支持多个子域名,也就是相当于泛域名。

然后执行上面的脚本,我们需要根据自己的实际站点情况将域名更换成自己需要部署的。

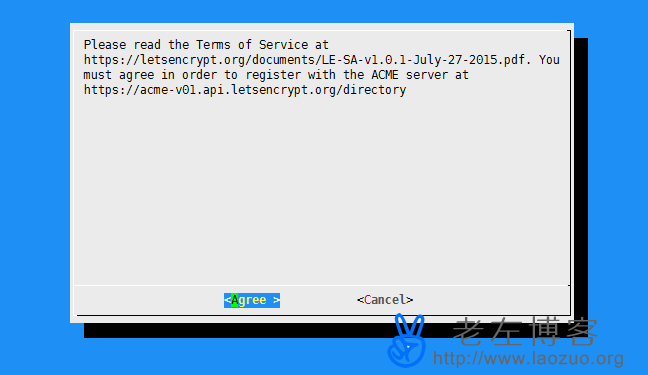

看到这个界面,直接Agree回车。

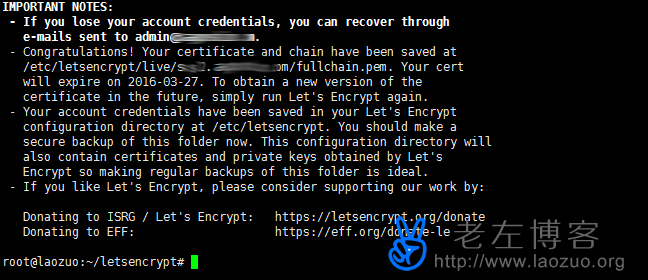

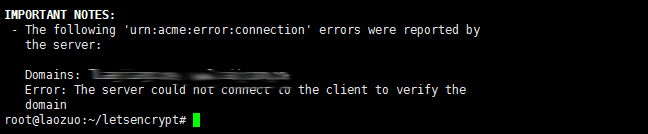

然后看到这个界面表示部署成功。目前根据大家的反馈以及本人的测试,如果域名是用的国内DNS,包括第三那方DNSPOD等,都可能获取不到域名信息。

这里我们可以看到有"The server could not connect to the client to verify the domain"的错误提示信息,包括也有其他提示错误,"The server experienced an internal error :: Error creating new registration"我们在邮局的时候不要用国内免费邮局。所以,如果我们是海外域名就直接先用域名自带的DNS。

第三、Let's Encrypt免费SSL证书获取与应用

在完成Let's Encrypt证书的生成之后,我们会在"/etc/letsencrypt/live/p2hp.com/"域名目录下有4个文件就是生成的密钥证书文件。

cert.pem - Apache服务器端证书

chain.pem - Apache根证书和中继证书

fullchain.pem - Nginx所需要ssl_certificate文件

privkey.pem - 安全证书KEY文件

如果我们使用的Nginx环境,那就需要用到fullchain.pem和privkey.pem两个证书文件,

在nginx配置文件中加入

listen 443 ssl; #listen 443 ssl http2;#启用http2.0

ssl on;

ssl_certificate /etc/letsencrypt/live/p2hp.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/p2hp.com/privkey.pem;

比如我们在Nginx环境中,只要将对应的ssl_certificate和ssl_certificate_key路径设置成我们生成的2个文件就可以,最好不要移动和复制文件,因为续期的时候直接续期生成的目录文件就可以,不需要再手工复制。

最后,我们重启LNMP,可以看到SSL证书生效,且HTTPS可以访问站点。

如果我们需要强制使用HTTPS网址访问,那我们就需要取掉 listen 80;脚本。

第四、解决Let's Encrypt免费SSL证书有效期问题

我们从生成的文件中可以看到,Let's Encrypt证书是有效期90天的,需要我们自己手工更新续期才可以。

./letsencrypt-auto certonly --renew-by-default --email admin@p2hp.com -d p2hp.com -d www.p2hp.com

如果出错错误,请以以下命令运行,加上 --webroot-path

./letsencrypt-auto certonly --renew-by-default --authenticator webroot --webroot-path /var/www/html --email yyb8@vip.qq.com -d p2hp.com -d www.p2hp.com

*多个 -d 代表一次性支持多个子域名,也就是相当于泛域名。

*其中 --authenticator webroot未验证。

或 --authenticator nginx

出现 以下命令时

How would you like to authenticate with the ACME CA?

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

1: Apache Web Server plugin (apache)

2: Nginx Web Server plugin (nginx)

3: Spin up a temporary webserver (standalone)

4: Place files in webroot directory (webroot)

选择4 Place files in webroot directory (webroot)

这样我们在90天内再去执行一次就可以解决续期问题,这样又可以继续使用90天。如果我们怕忘记的话也可以制作成定时执行任务,比如每个月执行一次。

第五、其它设置

1.强制 https:

Nginx设置:

server {

listen xxxx:443 ssl;

server_name www.example.com;

add_header Strict-Transport-Security "max-age=31536000;includeSubdomains;preload";#HSTS头部署

….

}

server {

listen xxxx:80;

server_name www.example.com;

return 301 https://www.example.com$request_uri;

…

}

2.https安全检测

安装好证书后,可以到https://bsi.baidu.com/topic/https.html,检测一下https安全性。这里会指出当前https的问题,及解决方法。

3.自动续期:

制作定时任务

把./letsencrypt-auto certonly --renew-by-default --authenticator webroot --webroot-path /var/www/html --email yyb8@vip.qq.com -d p2hp.com -d www.p2hp.com 写入到renew.sh中。

将 命令添加到 crontab 中

vi /etc/crontab 或crontab -e

每月1日执行

0 0 1 * * /var/www/renew.sh && service nginx restart >/dev/null 2>&1

启动定时任务

service crond start

第六、关于Let's Encrypt免费SSL证书总结

通过以上几个步骤的学习和应用,我们肯定学会了利用Let's Encrypt免费生成和获取SSL证书文件,随着Let's Encrypt的应用普及,SSL以后直接免费不需要购买,因为大部分主流浏览器都支持且有更多的主流商家的支持和赞助,HTTPS以后看来也是趋势。在Let's Encrypt执行过程在中我们需要解决几个问题。

A - 域名DNS和解析问题。在配置Let's Encrypt免费SSL证书的时候域名一定要解析到当前VPS服务器,而且DNS必须用到海外域名DNS,如果用国内免费DNS可能会导致获取不到错误。

B - 安装Let's Encrypt部署之前需要服务器支持PYTHON2.7以及GIT环境,要不无法部署。

C - Let's Encrypt默认是90天免费,需要手工或者自动续期才可以继续使用。

最后大家可以访问https://www.p2hp.com 查看效果

另,可以参考另一篇:会有新发现 https://coolshell.cn/articles/18094.html

通配符证书申请,参考这里:http://blog.p2hp.com/archives/5572

最新,如果出现不能续期通配符证书,请看这里 https://github.com/w3yyb/certbot-letencrypt-wildcardcertificates-alydns-au

删除一个证书的方法:

./certbot-auto delete --cert-name domain.com-0001

如果在执行时,不升级let'sencrypt自己,请加 --no-self-upgrade

OCSP装订:必要,不然iphone打开站点慢。参考 https://blog.p2hp.com/archives/7312,https://blog.p2hp.com/archives/7316

ssl_stapling on;

ssl_stapling_verify on;

resolver 8.8.8.8 8.8.4.4 223.5.5.5 valid=300s;

resolver_timeout 5s;

ssl_trusted_certificate /etc/letsencrypt/live/p2hp.com-0002/chain.pem;

参考 http://www.laozuo.org/7676.html

最后更新于 2021年1月21日